前言

在攻防中对APP进行渗透时可能会遇到代理及VPN的检测,以及在近源渗透时可能会有WIFI钓鱼的需求,而透明代理是一个很好的解决方案,利用透明代理可以实现HTTP流量的嗅探和分析。

什么是透明代理

透明代理是顾名思义它是“透明”的代理,“透明”意味着看不见,即代理对于客户端来说是不可见的,客户端不知道自己的流量被代理了,因此在对APP渗透时它就无法检测代理。

透明代理的方式

- 在已Root的Android设备上,利用

iptables规则将流量进行透明转发,缺点时需要Root。 - 购置软路由,直接在路由器上利用

iptables规则转发流量,缺点是需要有折腾软路由的经验。 - 购置USB无线网卡,将

Kali Linux充当路由,利用iptables转发流量,缺点是需要购买兼容Linux的无线网卡,且配置相对复杂。 - 在Windows下利用

Netch以及无线WIFI共享实现透明代理。

本文主要讲解第四种实现方式,门槛较低配置相对来说比较简单。

前提条件

- 一台具备热点共享功能的Windows PC机(笔记本一般都行,台式可购置USB无线网卡)

- Windows 10 虚拟机(VMware平台,其他未测试)

操作步骤

Windows 10 虚拟机配置

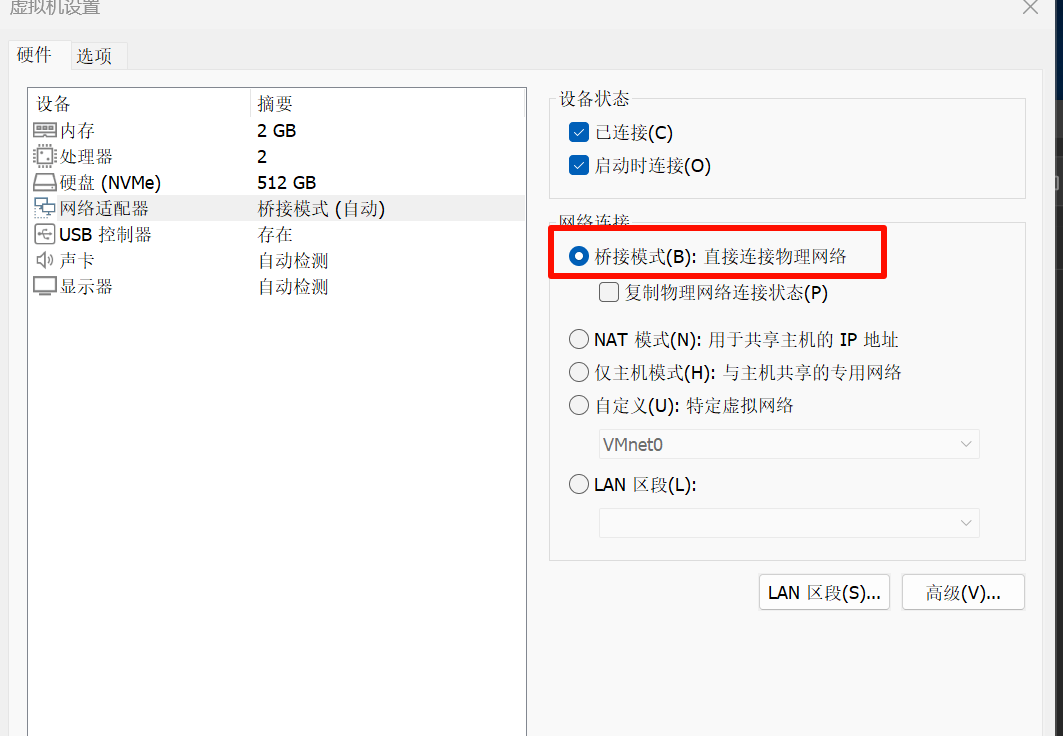

将网络适配器更改为桥接模式,如果迟迟获取不到IP地址,可以设置静态IP,网段要匹配

在虚拟机中安装Reqable、BurpSuite,安装过程省略

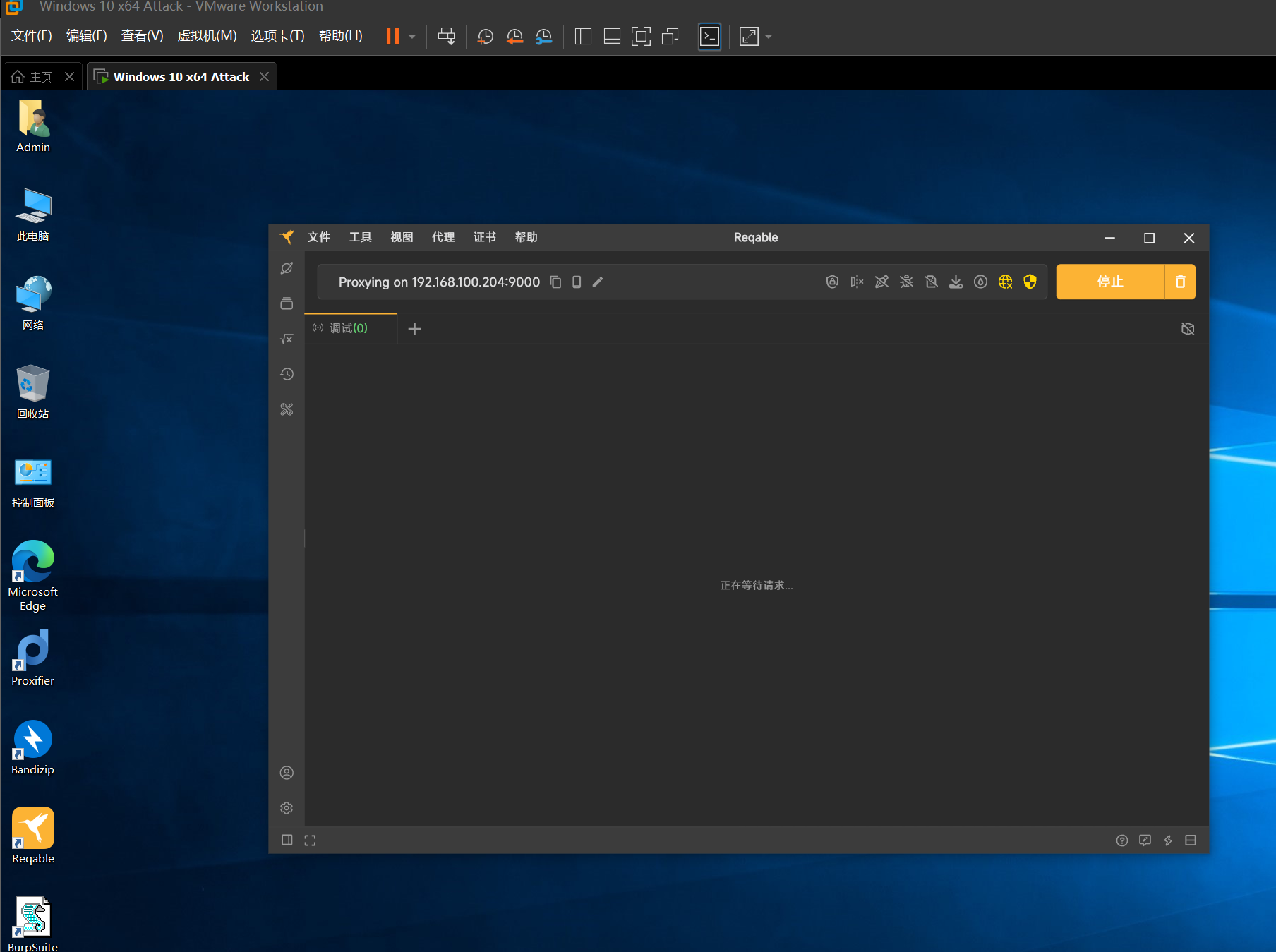

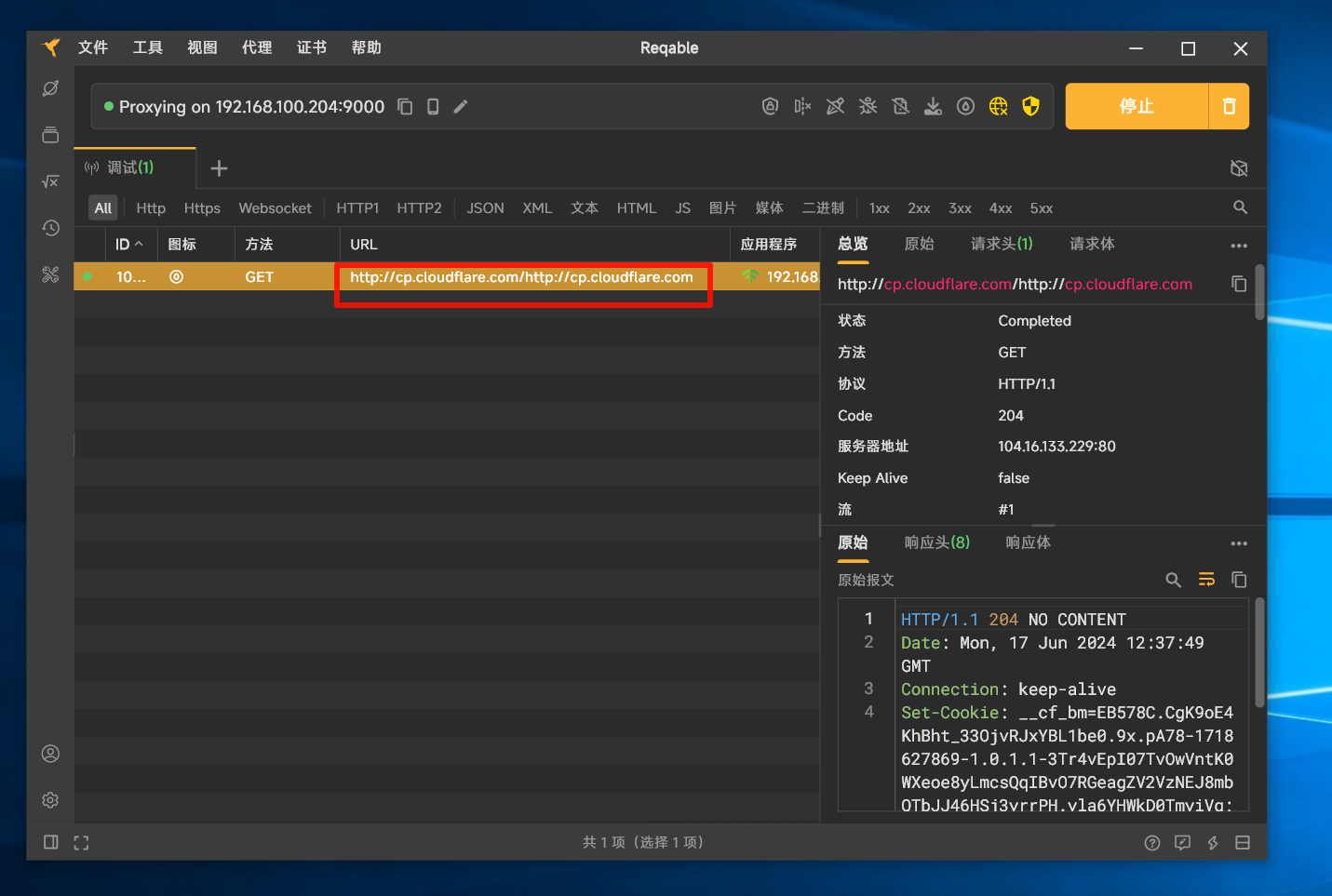

启动Reqable,选择API抓包,点击启动会弹出安装证书,这一步不需要,点击完成再点击启动即可,其中会显示监听IP及端口,图中是192.168.100.204:9000

右键SSL功能,选择全部绕行,目的为了在设备没有安装证书的情况下不影响正常网络,并且可以抓取HTTP流量

安装并配置Netch

从Github下载:Releases · netchx/netch (github.com)

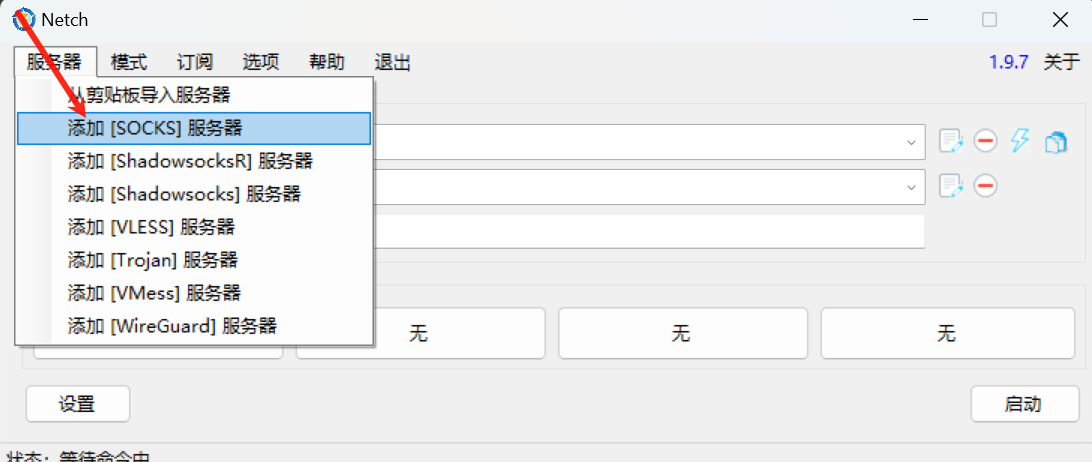

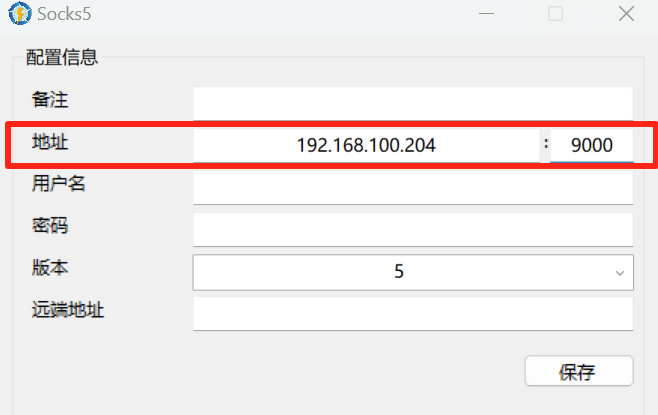

下载完成后运行,并添加Socks服务器

地址和端口填写Reqable监听的即可

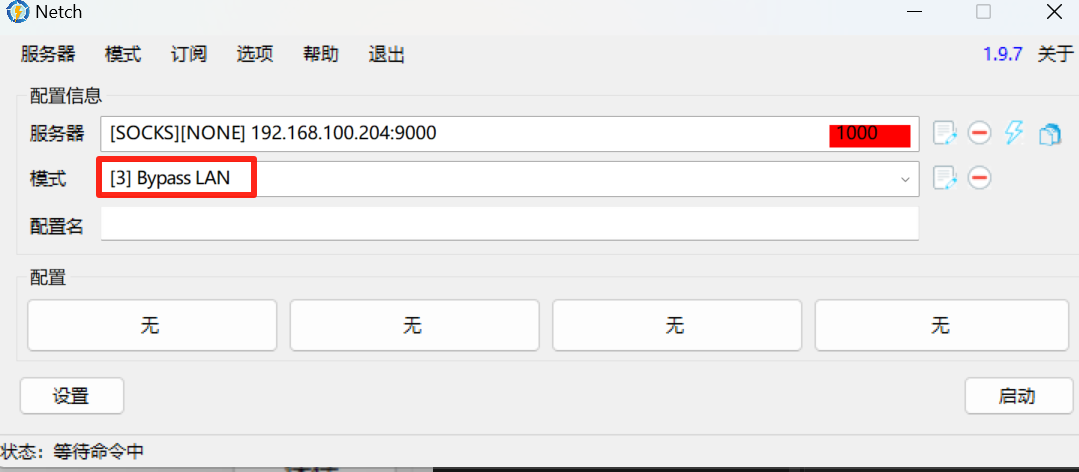

模式选择BypassAN

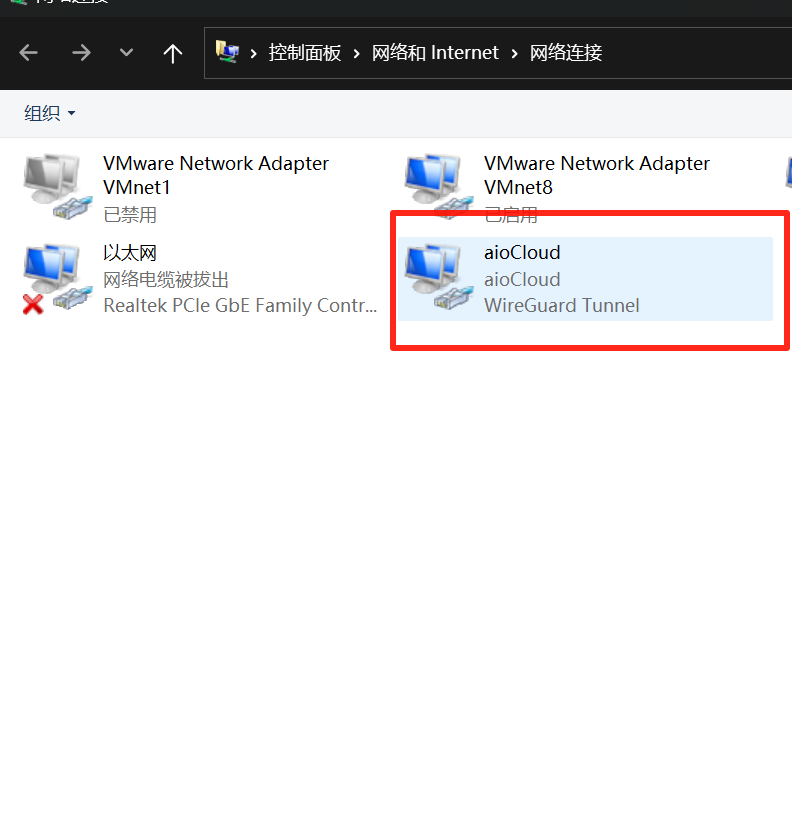

最后点击启动,会出现一个新的虚拟网卡

同时虚拟机中Reqable会出现一个用于检测代理可用性的HTTP请求,到这一步说明代理没问题。

开启热点并共享TUN网卡

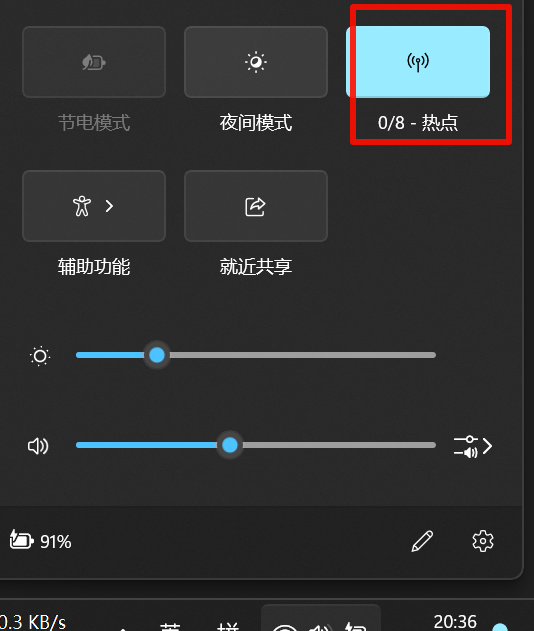

开启热点,可以使用windows自带的功能也可以使用Connectify

打开网络适配器管理,将虚拟网卡共享给本地连接(Microsoft Wi-Fi Direct Virtual Adapter)

至此,开启的WIFI热点的流量透明地会走向虚拟机的Reqable,可以查看连接设备的流量,因为没有证书,只能查看并修改HTTP流量,不能查看HTTPS流量的内容。在APP渗透中安装证书后使用二级代理功能可以配合BurpSuite可以进行抓包。

需要注意一点,开热点的笔记本的流量也会被代理,因此需要保证笔记本尽可能减少网络使用。

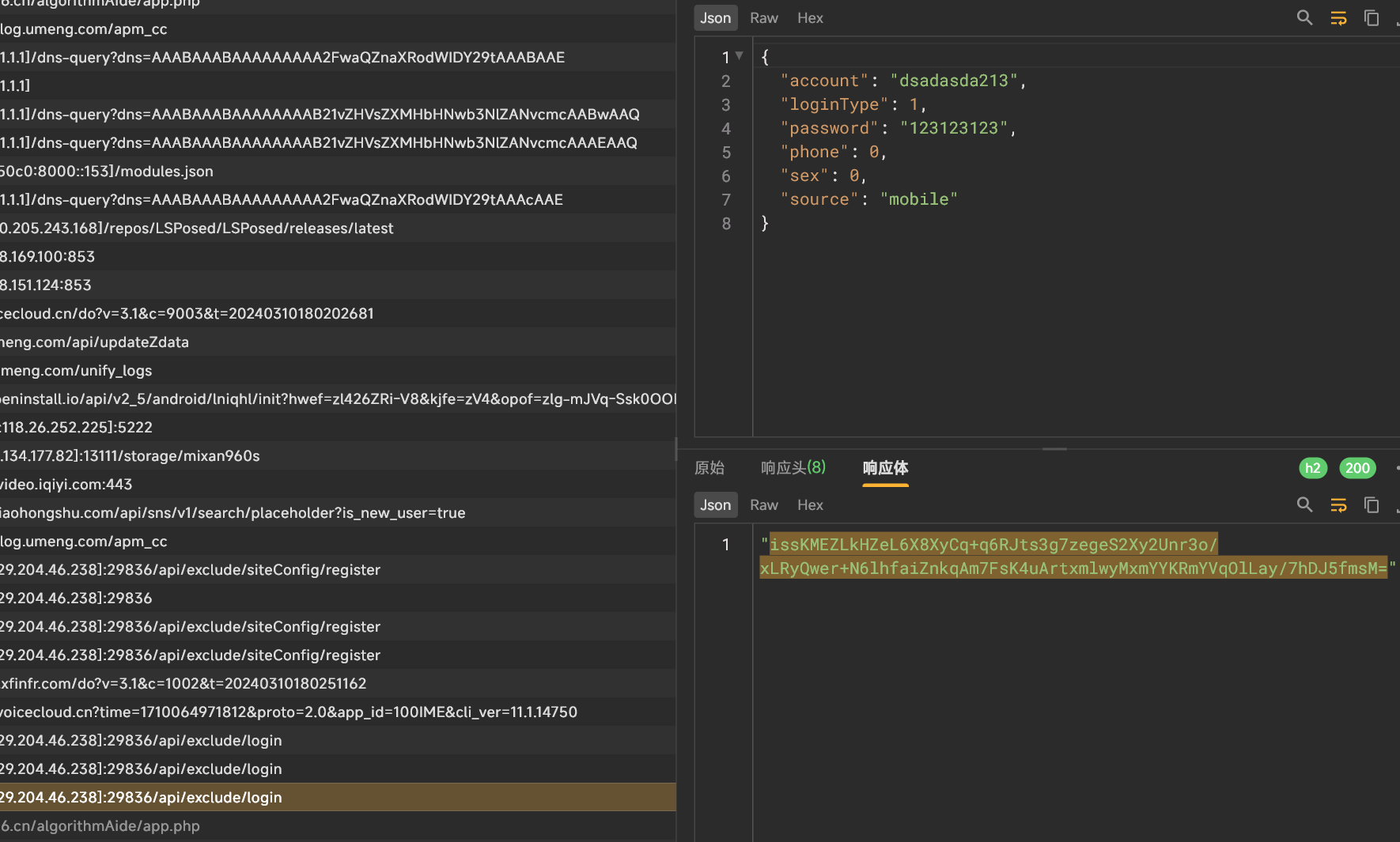

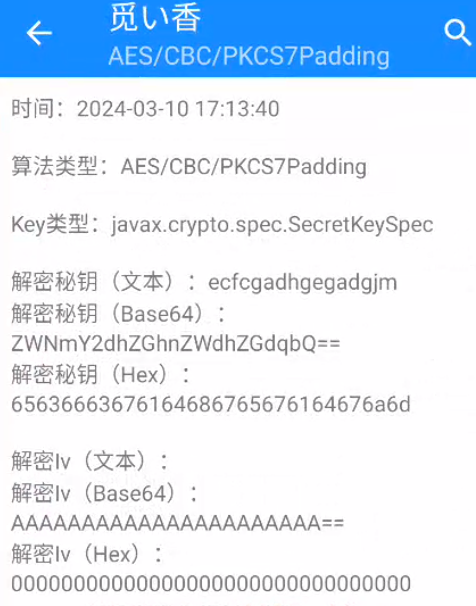

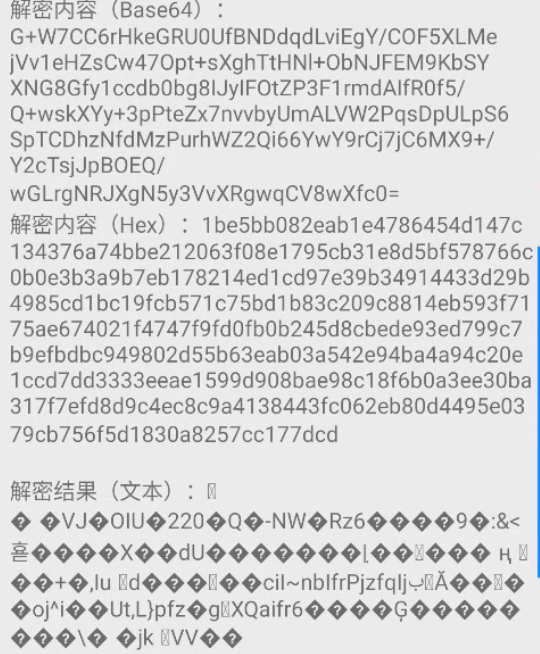

在设备连接WIFI后,都是可以正常访问网络,因为走了SOCKS5代理,支持大多数网络协议,流量都可以查看,包括IP端口或者域名效果如下:

实现效果

流量嗅探

拦截HTTP流量

利用二级代理通过BurpSuite进行抓包拦截,可实现拦截HTTP流量的效果:

总结

利用本文所实现透明代理方式我们可以更好的对APP进行渗透,并且可以快速开展WIFI近源渗透,开放一个WIFI用于流量嗅探,并且可以诱使目标访��问HTTP网站从而修改HTTP流量,还可以配合Kali Linux利用WIFI无线攻击让目标WIFI断网断连,连接至我们开放的钓鱼WIFI。

优点是配置起来相对简单,设备的话基本上一台笔记本就可以满足。缺点是需要占用一定内存,对笔记本配置有较高要求。

参考链接

https://xtls.github.io/Xray-docs-next/document/level-2/transparent_proxy/transparent_proxy.html

https://blog.csdn.net/weixin_34348805/article/details/85827287

而且只要客服查看信息,便可以执行XSS语句

而且只要客服查看信息,便可以执行XSS语句

将默认模块的JS代码加入ajax模块代码结合使用

将默认模块的JS代码加入ajax模块代码结合使用